ISO/IEC 27001 Sistema di Gestione della Sicurezza delle Informazioni

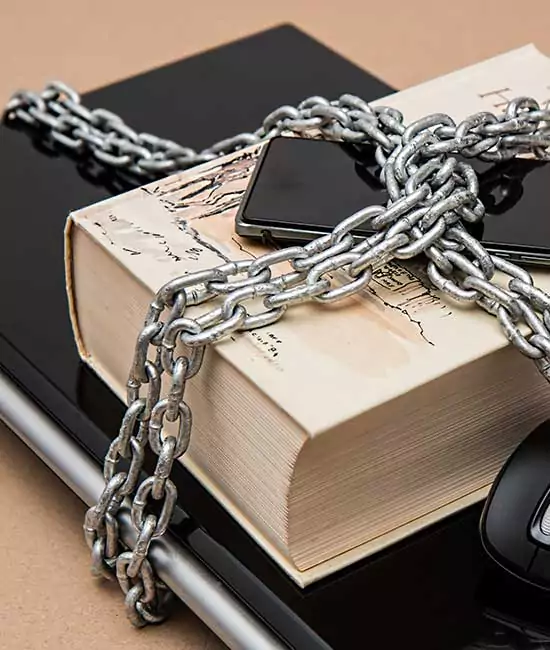

ISO/IEC 27001 è uno standard internazionale, promosso dalla ISO (International Organization for Standardization) e dalla IEC (International Electrotechnical Commission) e definisce i requisiti per pianificare, attuare, operare, monitorare, riesaminare, mantenere e migliorare un sistema di gestione per la sicurezza della privacy e dei dati personali e non.

Lo standard consente un approccio complessivo alla sicurezza delle informazioni in tutti gli ambiti interessati: dai documenti in formato digitale a quelli in formato cartaceo, alle strumentazioni hardware (computer e reti) alle competenze del personale. Il sistema di gestione per la sicurezza della privacy e dei dati personali dimostra che sono stati analizzati e valutati in modo sistematico e completo tutti i rischi relativi alla sicurezza delle informazioni, derivanti da attacchi dall’esterno o dall’interno, informatici e non informatici, da errori o dal mancato rispetto della normativa vigente pertinente. ISO/IEC 27001 pertanto aiuta ogni organizzazione a garantire, per tutte le informazioni (incluse quelle relative ai clienti e segreti industriali), gli adeguati livelli di riservatezza, integrità e disponibilità, bilanciando le necessità di protezione e gli investimenti.

ISO/IEC 27001 si integra in maniera coerente ed efficace con altri sistemi di gestione, quali ad esempio quelli relativi alla qualità ISO 9001, all’ambiente ISO 14001 e alla gestione dei servizi IT ISO/IEC 20000.

Seguire i requisiti e le linee guida dettate dalla norma consente di identificare, valutare e gestire in modo imparziale i rischi dell’organizzazione, formalizzando i processi, le procedure e la documentazione relativi alla sicurezza della privacy e del trattamento dei dati.

Questo consente non solo un miglioramento continuo dei sistemi di gestione ma anche efficacia e efficienza dei processi di miglioramento.

In aggiunta l’applicazione di ISO/IEC 27001 consente di:

- Attestare l’impegno della direzione aziendale per garantire la sicurezza delle informazioni, proteggere i segreti commerciali e il know-how.

- Aumentare la fiducia degli stakeholders dimostrando di saper affrontare e gestire il rischio, garantendo la sicurezza delle loro informazioni;

- Monitorare regolarmente le attività aziendali e attivare le azioni di miglioramento al fine di ridurre incidenti che comportano responsabilità legali e contrattuali;

- Perfezionare la strategia globale di gestione del rischio.